Il est loin le temps où l’on pouvait repérer au premier coup d’œil les e-mails et les sites web de phishing destinés à capturer les données de connexion grâce à des fautes d’orthographe et des URL cryptiques. Malheureusement, les escrocs ont appris et livrent souvent des copies plutôt bien faites de sites web authentiques. Avec une technique présentée par un chercheur en sécurité, le phishing pourrait désormais atteindre un nouveau niveau.

Sommaire

Les préliminaires

Dans un article, le chercheur en sécurité portant le pesudonyme mr.d0X expose son concept appelé Browser-In-The-Browser-Attack (BITB). Il se base sur la procédure de connexion OAuth pour se connecter à des services en ligne.

(Image : mr.d0x )

Il n’est pas nécessaire de créer un nouveau compte sur un site web, mais d’utiliser son compte Google pour se connecter. Pour cela, il faut cliquer sur le bouton « Se connecter avec Google ». Le navigateur web ouvre ensuite une nouvelle instance sous la forme d’une fenêtre dans laquelle on saisit ses données de connexion pour Google.

En coulisses, OAuth compare les données saisies avec Google. Si tout correspond, le nouveau service reçoit un jeton et donc le go que l’utilisateur s’est authentifié avec succès auprès de Google et que l’accès est accordé via cette forme de connexion.

L’attaque de phishing de BITB

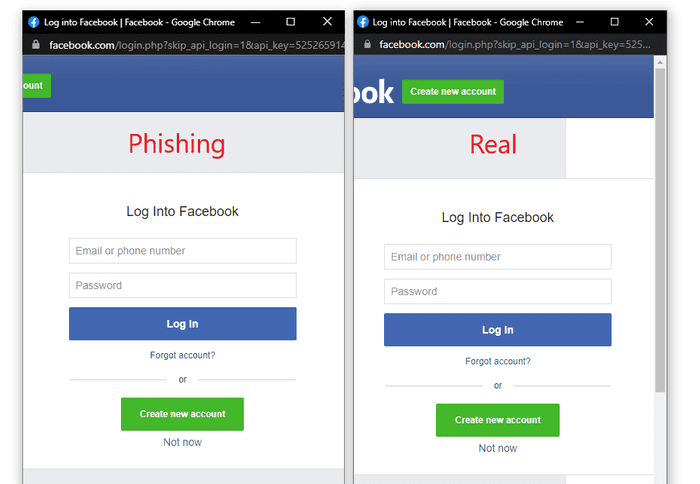

Dans son exemple, le chercheur en sécurité utilise la fenêtre OAuth. Dans sa démonstration, il la reproduit exactement via HTML/CSS et la dote d’une URL Google légitime, y compris l’icône de cadenas HTTPS. Il est ainsi plus difficile pour les victimes de découvrir la fraude et les mots de passe saisis finissent chez les fraudeurs.

Cette approche a toutefois un point faible : le point de départ d’une attaque BITB est un site de phishing qui propose la procédure d’inscription OAuth avec la fausse fenêtre. C’est là que les escrocs doivent d’abord attirer les victimes sans éveiller les soupçons.

Si l’on tombe dans le panneau, il est toujours possible de déjouer les escrocs : comme la fenêtre factice n’est pas une nouvelle instance du navigateur Web, il n’est pas possible de la déplacer hors de la fenêtre du navigateur proprement dite avec la page d’hameçonnage.

Néanmoins, l’approche BITB est un élément supplémentaire pour rendre une attaque de phishing encore plus crédible afin de tromper les victimes avec succès. Les chercheurs en sécurité de Zscaler rapportent que les fraudeurs ont déjà utilisé ce concept au début des années 2020.