Cryptographically Relevant Quantum Computer (CRQC) est le nom donné par la National Security Agency (NSA) aux ordinateurs quantiques qui pourraient représenter une menace particulière pour les méthodes de cryptage asymétriques telles que RSA, Diffie-Hellman, ECDH ou ECDSA, qui ne peuvent pas être cassées avec des ordinateurs conventionnels. Selon une FAQ officielle, la NSA ne sait pas si un tel ordinateur existera un jour (« La NSA ne sait pas quand ni même si un ordinateur quantique de taille et de puissance suffisantes pour exploiter la cryptographie à clé publique (un CRQC) existera »).

Étant donné que, selon les déclarations de la NSA, la mise en œuvre généralisée de nouvelles méthodes de cryptage dans sa sphère d’influence pourrait prendre jusqu’à 20 ans, les agences de renseignement travaillent déjà sur des algorithmes post-quantiques qui peuvent également résister à un CRQC : Alors que les méthodes asymétriques (cryptographie à clé publique) nécessiteraient des modifications fondamentales de leur structure pour se défendre contre CRQC, selon la NSA, les algorithmes symétriques tels que AES sont suffisamment résistants avec une longueur de clé suffisamment grande. La NSA a déjà commencé à développer des procédures post-quantiques correspondantes pour le chiffrement asymétrique en raison d’un éventuel CRQC.

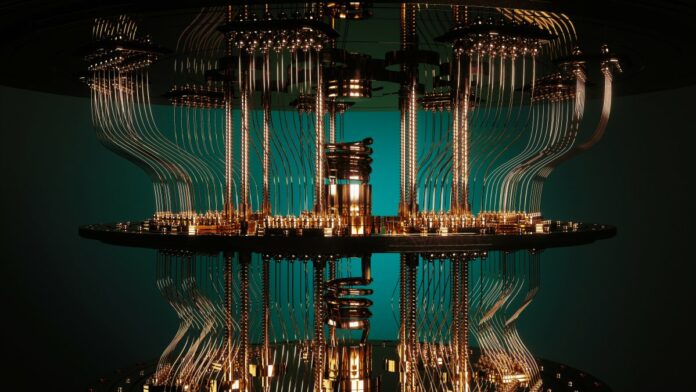

(Image : Capture d’écran)

Selon la NSA, les algorithmes asymétriques répertoriés dans la collection Commercial National Security Algorithm (CNSA) (voir image), tels que RSA 3072-bit (ou plus), conviennent comme solution transitoire jusqu’à ce que de nouvelles procédures de clés publiques à sécurité quantique soient développées. Le système symétrique AES-256 et la procédure de hachage SHA-384 sont déjà suffisamment résistants aux attaques des ordinateurs quantiques. Les développeurs soucieux de la sécurité future de leurs logiciels ont tout intérêt à utiliser ces algorithmes. L’Office fédéral allemand de la sécurité de l’information (BSI) a déjà publié des recommandations d’action.

Si des algorithmes post-quantiques appropriés sont disponibles, la NSA souhaite mettre à jour la liste. Cela devrait être le cas avec la fin du troisième tour du concours « Post-Quantum Cryptography Standardization » actuellement en cours, qui a été lancé par l’autorité de normalisation américaine NIST. La NSA a déjà annoncé il y a quelques années qu’elle choisirait un représentant de la cryptographie basée sur le treillis standardisée par le NIST. Toutefois, la NSA déconseille expressément l’utilisation pratique d’algorithmes post-quantiques expérimentaux actuellement en cours de développement.

(des)