Les maîtres chanteurs parviennent régulièrement à paralyser l’infrastructure numérique de districts entiers et à renvoyer les autorités à l’âge de pierre analogique, comme l’a montré récemment l’absence de signalement Corona pendant plusieurs jours pour le district de Ludwigslust-Parchim dans l’application d’alerte Corona. Nous nous sommes intéressés à la question de savoir si les autorités en avaient tiré les leçons et à la situation générale de la sécurité informatique des serveurs en mains publiques. Début novembre, nous avons recherché des applications web Exchange dans 59 000 serveurs web de districts, d’autorités fédérales et de villes de toute l’Allemagne et les avons testées pour détecter une faille de sécurité critique connue.

Notre script de test a filtré 460 applications Web de serveurs Exchange accessibles au public, reconnaissables au chemin /owa/, et les a analysées, après quoi 20 serveurs étaient vulnérables. Parmi les serveurs Exchange trouvés, on trouve un théâtre, une université populaire ainsi que plusieurs municipalités et districts. Trois exploitants de serveurs n’avaient pas encore appliqué de correctif à la date de clôture de la rédaction et n’apparaissent donc pas dans notre liste. Dans chaque cas, les attaquants auraient pu facilement prendre le contrôle du serveur de messagerie vulnérable et même, dans le pire des cas, de l’ensemble du réseau.

Sommaire

Serveurs Exchange mis à jour entre-temps

| Lieu | Institution |

|

Amberg |

Université populaire |

|

Ammerland |

Comté |

|

Bernsdorf |

Administration municipale |

|

Bleckede |

Administration municipale |

|

Dachau |

Administration municipale |

|

Erkner |

Administration municipale |

|

Fribourg |

Théâtre |

|

Heilbad Heiligenstadt |

Administration municipale |

|

Blocs |

Administration municipale |

|

Merzig-Wadern |

Comté |

|

Mölln |

Administration municipale |

|

Plauen |

Administration municipale |

|

Rendsburg |

Administration municipale |

|

Sassnitz |

Administration municipale |

|

Stadtbergen |

Administration municipale |

|

Sulzbach Sarre |

Administration municipale |

|

Vellmar |

Administration municipale |

Les serveurs Microsoft Exchange étaient vulnérables à la faille dite « proxyshell ». Microsoft fournit des mises à jour de sécurité pour ce problème depuis avril 2021. Début août, la situation s’est aggravée car les mises à jour n’avaient pas encore été appliquées en de nombreux endroits : Security et l’Office fédéral allemand de la sécurité des technologies de l’information (BSI) ont mis en garde dès le mois d’août contre une vague d’attaques en cours, dans le contexte de laquelle des criminels se sont procuré l’accès aux serveurs non encore patchés et ont fait chanter les exploitants avec un ransomware. Le danger est donc bien réel.

Mais même trois mois après l’avertissement pressant, nous avons encore trouvé des serveurs Exchange sans mises à jour de sécurité actuelles dans l’administration publique, comme le montre l’enquête actuelle de c’t. En fait, il ne s’agit pas d’une seule faille, mais de trois failles de sécurité distinctes qui, ensemble, permettent à un attaquant de prendre le contrôle du serveur Exchange.

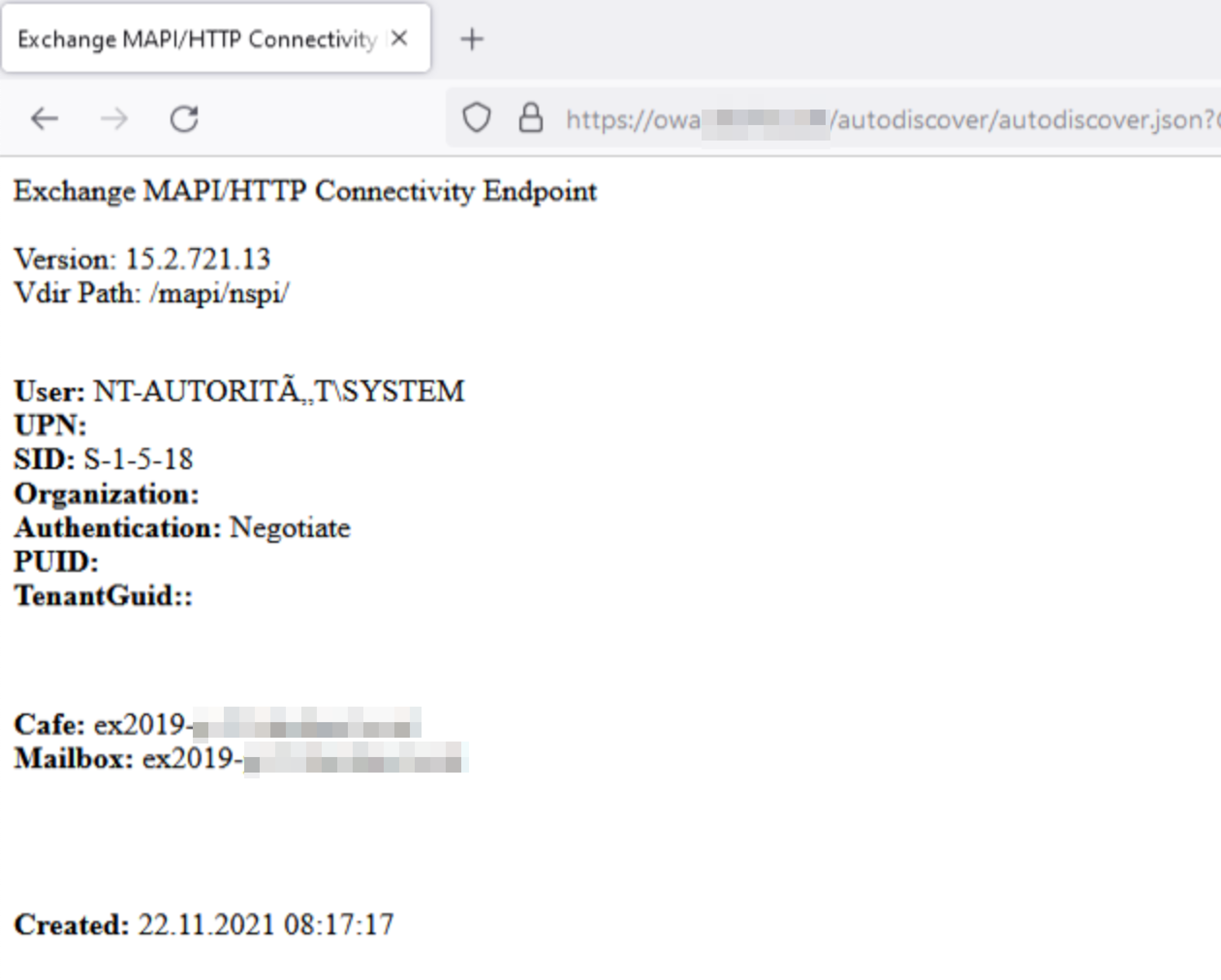

Pour savoir si les serveurs sont vulnérables, nous avons testé la première vulnérabilité CVE-2021-34473, c’est-à-dire « accès aux URL backend », que nous a indiqué la version du serveur Exchange. Nous avons d’abord généré une liste des domaines de tous les Länder, de plus de 200 districts, de plusieurs autorités fédérales et de plus de 2.000 villes. A partir de cette liste, nous avons filtré les applications web Outlook (OWA) actives afin de ne vérifier que les serveurs pertinents. Pour les serveurs OWA, nous avons ensuite appelé une URL de test pour savoir si les mises à jour de sécurité importantes avaient déjà été installées et nous avons enregistré les métadonnées pertinentes telles que l’URL, le numéro de version, l’utilisateur et la boîte aux lettres. À notre grande surprise, 20 serveurs étaient toujours vulnérables à Proxyshell.

Tester son propre serveur

Quiconque exploite lui-même un serveur Exchange peut facilement vérifier si celui-ci est vulnérable. Il suffit d’envoyer une requête GET à l’application web Outlook du serveur de messagerie, par exemple en appelant une URL dans le navigateur :

https://autodiscover.ihredomain.de/autodiscover/[email protected]/mapi/nspi/?&Email=autodiscover/autodiscover.json%[email protected]

Remplacez votredomaine.fr par votre nom de domaine, mais laissez @foo.com – un domaine étranger doit y figurer pour que le test soit significatif. Si le système est vulnérable, le serveur Exchange crache une page avec le code d’état HTTP 200 et le titre « Exchange MAPI/HTTP Connectivity Endpoint ». Celle-ci indique la version d’Exchange en cours, le compte de service (NT AuthoritySystem, selon la langue du système) et le nom de la boîte aux lettres. Cette page ne devrait pas être accessible du tout, car elle fait partie du backend d’Exchange et n’est accessible que via la faille. Nous recommandons même de consulter l’URL plusieurs fois sur une période prolongée, car nous avons remarqué que même sur les serveurs Exchange actuels, la page backend n’était accessible qu’à certaines heures.

Un attaquant utiliserait la même URL, mais enverrait au serveur une requête POST avec un code d’attaque (exploit). Le code d’exploit correspondant est public depuis au moins le mois d’août et est si simple à utiliser qu’un cambrioleur n’a plus qu’à choisir une porte dérobée à télécharger sur le serveur Exchange.

Entre-temps, il existe également des scripts qui automatisent l’attaque. Cela permet à un intrus d’exécuter à tout moment ultérieur des commandes arbitraires sur le serveur. c’t a informé les opérateurs eux-mêmes ou a signalé les cas au BSI. La plupart d’entre eux ont réagi rapidement à notre prise de contact et ont mis à jour leurs serveurs.

Réponse de la visite non sollicitée

Quelques semaines après avoir averti par e-mail l’exploitant d’un serveur Exchange présentant une faille de sécurité ouverte, nous avons reçu une réponse inhabituelle : « Bonjour ! Veuillez vous assurer que toute la documentation peut être trouvée en cliquant sur le lien suivant ». – le lien menait à un site web qui n’avait rien à voir avec la municipalité concernée ou avec nous. L’e-mail lui-même ne provenait pas de la municipalité, mais avait été envoyé via un site WordPress piraté, seul le nom de l’expéditeur mentionnait la ville. En guise de conversation précédente, l’e-mail citait notre avertissement sur la vulnérabilité du serveur Exchange. Comme nous l’a indiqué la municipalité, notre e-mail a été copié en cas d’attaque du serveur de messagerie. Nous pouvons imaginer par quelle faille de sécurité cela s’est produit. Nous travaillons à ce que cela ne se reproduise plus à l’avenir.

Déjà piraté, non ?

Ceux qui n’ont pas sécurisé rapidement leurs serveurs sont confrontés à un problème : le serveur a-t-il déjà été piraté ? Il ne suffit pas de rechercher des requêtes HTTP suspectes dans les journaux IIS. Les administrateurs devraient au moins jeter un coup d’œil dans les répertoires « C:inetpubwwrootaspnet_client » et « C:Program FilesMicrosoftExchange ServerV15FrontEndHttpProxyowaauth », car ce sont des endroits connus où les pirates placent leur porte dérobée.

Même si aucun fichier inhabituel ne s’y trouve, cela ne signifie pas nécessairement que le serveur a été épargné : Si un attaquant s’est rendu sur le serveur avec des droits système, il pourrait et aurait effacé ses traces. Dans le pire des cas, il a même déjà pris le contrôle d’autres ordinateurs du réseau.

Avec une faille de sécurité critique vieille de plusieurs mois et qui n’a pas été corrigée à temps, il faut s’attendre au pire. La recherche d’un intrus potentiel est coûteuse, c’est pourquoi la maintenance immédiate des serveurs serait une meilleure stratégie à l’avenir. Installez rapidement les mises à jour de sécurité, sans attendre que le BSI mette en garde contre une grande vague d’attaques. Cela vaut en particulier pour les serveurs accessibles au public.

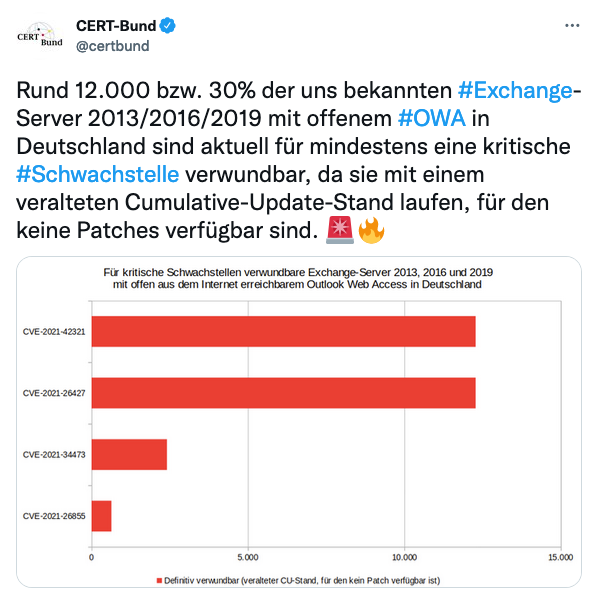

Même en dehors de l’administration publique, on trouve encore de nombreux serveurs Exchange vulnérables. La situation est globalement très critique : le 30 novembre, le BSI a averti sur Twitter qu’environ 12.000 serveurs en Allemagne étaient concernés par au moins une faille critique – ce qui correspond à 30 % des serveurs connus du BSI.

Le BSI obtient des informations sur l’état des correctifs auprès du moteur de recherche d’ordinateurs Shodan. Le fait que la maintenance d’Exchange soit parfois oubliée n’est apparemment pas un problème exclusif de l’administration publique.

Pas de fin heureuse

Notre recherche montre que le secteur public n’est pas toujours en mesure de combler rapidement les lacunes critiques. Même lorsque des correctifs ont été appliqués, la situation de l’informatique des autorités n’est souvent pas rose. Les cas de ransomware se multiplient dans les institutions publiques : L’été dernier, le district d’Anhalt-Bitterfeld a été particulièrement touché et a même dû déclarer l’état de catastrophe naturelle pour obtenir le soutien de l’armée allemande.

Pendant des semaines, l’infrastructure informatique a dû être reconstruite. La porte de l’administration du district est restée fermée. Les citoyens ne pouvaient plus y effectuer de démarches administratives et l’administration ne pouvait même pas y verser des aides sociales. De telles attaques se produisent de plus en plus souvent par cheval de Troie dans un courriel. Sur les serveurs Exchange non patchés, même un clic inconsidéré sur une pièce jointe à un mail n’est pas nécessaire : la porte de la grange y est grande ouverte.

c’t édition 3/2022

Dans c’t 3/2022, nous vous montrons comment trouver le Linux optimal pour vos besoins, ainsi que l’environnement de bureau approprié. Nous avons testé des détecteurs de fumée intelligents qui déclenchent des chaînes d’alarme en cas d’incendie et envoient un message au smartphone. Nous avons également testé des cartes mères Z690, des scanners à balayage, des tarifs de téléphonie mobile avantageux et bien d’autres choses encore. Vous trouverez le numéro 3/2022 à partir du 14 janvier dans la boutique et dans les kiosques à journaux bien achalandés.