Des chercheurs de la société IoT Inspector ont découvert deux bogues dans les anciennes versions des kits de développement logiciel (SDK) de la société Broadcom. Ils affectent l’implémentation de Universal Plug and Play (UPnP) et constituent apparemment encore la base des possibilités d’attaque sur certains routeurs de différents fabricants. Étant donné qu’au moins les appareils affectés connus des fabricants Cisco et Linksys ont tous atteint le statut de fin de vie (EoL), ils ne recevront probablement plus de mises à jour de sécurité.

Sommaire

Bogues « fuités » avec potentiel DoS et RCE

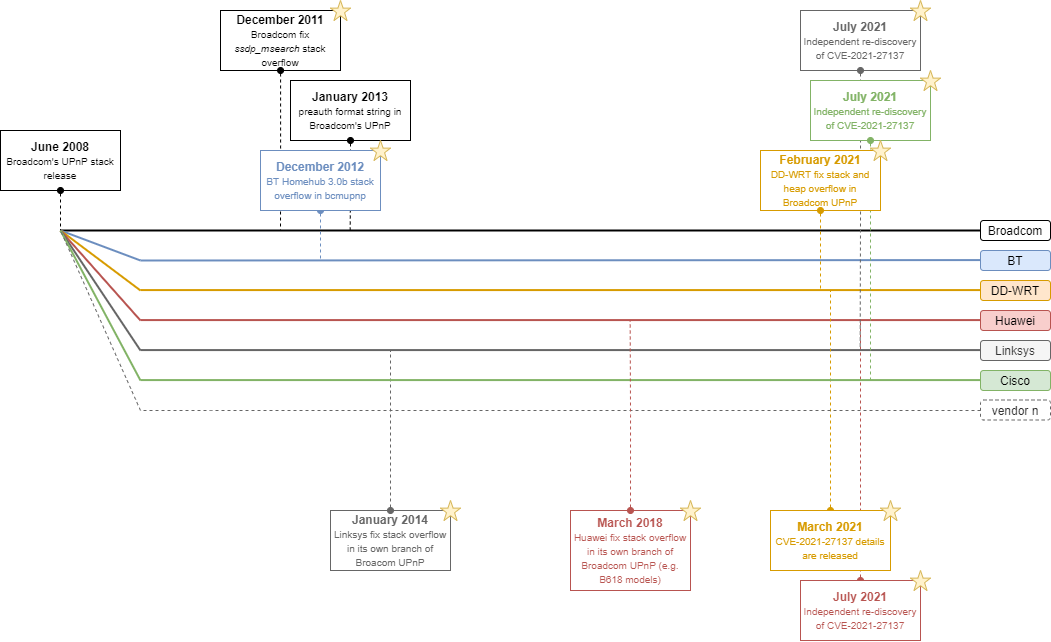

Broadcom n’a pas communiqué de manière transparente les bogues du SDK qui existaient entre 2008 et au moins 2011, et qui pouvaient être exploités dans certaines conditions pour des attaques par déni de service ou l’exécution de code à distance, mais les a simplement supprimés des nouvelles versions du SDK, comme le suggère le code source qui a fuité sur GitHub. Un avis de sécurité et des identifiants CVE de Broadcom n’existent pas, critiquent les chercheurs d’IoT Inspector dans leur article de blog détaillé sur les bogues de Broadcom. En outre, les entreprises qui ont continué à utiliser les SDK vulnérables et qui ont découvert les bogues par elles-mêmes ont développé des correctifs pour leurs propres logiciels, mais ne les ont pas communiqués à Broadcom.

Ainsi, le Le « Home Hub » du groupe BT (alors British Telecom) était déjà sécurisé contre au moins une des deux portes d’intrusion en décembre 2012, selon les recherches des chercheurs. Cependant, en raison de l’absence de communication, les versions du kit de développement logiciel ont continué à rendre la chaîne d’approvisionnement peu sûre. En conséquence, le firmware routeur gratuit DD-WRT ne fournira pas de correctifs contre les deux problèmes de sécurité avant mars 2021. L’avis de DD-WRT sur CVE-2021-27137 ne mentionne pas non plus le SDK Broadcom comme étant à l’origine du problème.

(Image : iot-inspector.com)

Routeurs vulnérables – et pas de mises à jour

Les chercheurs ont identifié le firmware des appareils suivants ayant le statut EoL comme étant toujours vulnérable (ou du moins contenant du code SDK vulnérable) :

- Routeurs Cisco pour petites entreprises RV110, RV215, RV130 (les deux vulnérabilités)

- Linksys E900, E1200, E1500, E2500, E3200 (une des lacunes / débordement de tas)

- Huawei B593 (explicite non attaquablepuisque l’exécutable vulnérable n’est pas utilisé en pratique).

Nous avons consacré une alerte aux vulnérabilités des routeurs Cisco en août de cette année. Étant donné que les SDK de Broadcom ne sont toujours pas mentionnés et que Cisco utilise son propre CVE ID, il est difficile, voire impossible, pour les personnes extérieures d’établir des parallèles :

Lire aussi

Linksys n’a pas encore répondu à deux tentatives de contact depuis juillet 2021, selon Iot Inspector. Un rapide coup d’œil à l’aperçu de Linksys EoL montre que certains des appareils concernés ne sont pas si « vieux » : Les modèles E900 et E1200, par exemple, étaient encore pris en charge jusqu’à la fin de 2020.

Interrogé par heise Security, Florian Lukavsky, directeur général d’IoT Inspector, a confirmé que la désactivation d’UPnP pourrait « atténuer » les conséquences possibles des vulnérabilités qui existent encore. Toutefois, cette mesure n’est recommandée qu’à titre temporaire, jusqu’à l’achat d’un nouvel appareil qui continue d’être pris en charge par le fabricant.

Autres fabricants éventuellement concernés

Broadcom a déclaré à IoT Inspector que le code SDK bogué n’est « pas utilisé dans les appareils actuels ou proches de l’être ». Elle a déclaré avoir « corrigé les problèmes similaires les plus récents il y a des années » et en avoir informé les clients. Broadcom ne fournit pas d’informations sur les versions du SDK qui ont été spécifiquement affectées. Selon IoT Inspector, cela rend à son tour particulièrement difficile l’identification des appareils affectés.

La société offre aux utilisateurs une option de test gratuit pour leurs produits potentiellement affectés, pour laquelle un enregistrement avec nom et adresse électronique est nécessaire. Ensuite, les micrologiciels peuvent être téléchargés et analysés automatiquement.

Le problème sous-jacent de la chaîne d’approvisionnement, dans lequel les fabricants d’appareils utilisent parfois du code tiers vulnérable non testé et « transmettent » les vulnérabilités existantes aux utilisateurs finaux, parfois des millions de fois, est connu depuis longtemps. Dans ce contexte, Lukavsky parle d' »ingénierie du copier-coller ». La dernière fois que son entreprise a signalé des vulnérabilités dans les kits de développement de Realtek, c’était en août de cette année. Ces vulnérabilités affectaient les circuits intégrés sans fil des appareils de nombreux fabricants :

Lire aussi