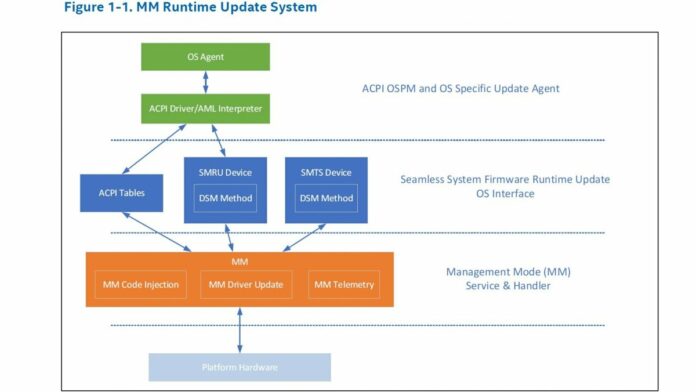

Une technique appelée Intel Seamless Firmware Update vise à rafraîchir le BIOS UEFI des serveurs sans interrompre leur fonctionnement. Intel a publié la spécification d’une « mise à jour de l’exécution du microprogramme en mode de gestion – Interface du système d’exploitation » et a soumis des correctifs pour le noyau Linux.

« Seamless Firmware Update » et « Management Mode Runtime Update » traitent respectivement la mise à jour du micrologiciel sous la forme d’une « image capsule UEFI » ; cette dernière est également utilisée par de plus en plus d’ordinateurs portables Windows ainsi que par le Linux Vendor Firmware Service (LVFS).

La particularité de Seamless Firmware Update est que le système traite l’image de la capsule UEFI en mode de gestion du système (SMM) pendant que le système d’exploitation est en cours d’exécution et l’écrit sur la puce flash. La spécification Intel mentionnée décrit le périphérique ACPI virtuel appelé « INTC1080 », qui sert d’interface entre le système d’exploitation (OS) et le SMM, mais qu’Intel appelle ici uniquement « Management Mode » (MM). Par l’intermédiaire de ce dispositif ACPI, le système d’exploitation « injecte » l’image de la Capsule UEFI dans la zone mémoire du MM.

Sommaire

Seulement pour les serveurs ?

Dans la description du correctif Linux pour le Seamless Firmware Update, un employé d’Intel explique qu’il s’agit principalement de serveurs. Les fournisseurs de services informatiques et de services en nuage conviennent souvent avec leurs clients de durées maximales d’indisponibilité des services dans le cadre d’accords de niveau de service (SLA). Mais le redémarrage à cause d’une mise à jour du BIOS peut prendre quelques minutes. 5 minutes correspondent à 0,001 % d’une année (525 600 minutes) et ne sont possibles qu’une fois par an avec une disponibilité convenue de 99,999 %. Cependant, les machines virtuelles peuvent être déplacées vers d’autres hôtes via la migration en direct.

Pour les PC de bureau et les ordinateurs portables, la mise à jour transparente du micrologiciel serait plus pratique. Les informations d’Intel sur la mise à jour transparente du micrologiciel (PDF) ne révèlent pas comment le système charge le nouveau code BIOS pendant le fonctionnement.

MM au lieu de SMM

Le fait qu’Intel étende la portée fonctionnelle du SMM (et l’abrège désormais en MM) est une surprise. Après tout, l’industrie informatique tente en fait de réduire le pouvoir du SMM, qui est opaque au système d’exploitation : Après tout, il existe un certain nombre d’attaques connues de logiciels malveillants qui utilisent le SMM comme une passerelle.

Au prix d’efforts considérables, Microsoft a donc développé des spécifications pour « l’isolation SMM », comme la table ACPI « Windows SMM Security Mitigation Table » (WSMT), pour le « Secured-Core PC », qu’un nombre encore plus important d’ordinateurs sont susceptibles de mettre en œuvre avec Windows 11.

(ciw)