Peu avant l’invasion de l’Ukraine par la Russie, un malware a commencé à effacer les données sur les ordinateurs en Ukraine – HermeticWiper. Depuis, les chercheurs de l’éditeur d’antivirus Eset ont trouvé d’autres composants et logiciels malveillants qui agissent de manière tout aussi destructrice et se propagent même dans les réseaux à la manière d’un ver.

Eset fournit également plus de détails sur les attaques avec HermeticWiper. Les attaquants ont travaillé avec trois composants malveillants différents : HermeticWiper, qui rend un système inutilisable en supprimant les données ; HermeticWizard, qui distribue HermeticWiper sur le réseau via Windows Management Instrumentation (WMI) et les partages réseau (SMB) et enfin HermeticRansom, un ransomware implémenté dans le langage de programmation Go.

Cette combinaison de logiciels malveillants aurait été trouvée sur des centaines d’ordinateurs d’au moins cinq organisations. Dans une autre organisation gouvernementale, qui n’a pas été touchée par HermeticWiper, les chercheurs de virus ont détecté un autre malware appelé IsaacWiper. Les deux familles de logiciels malveillants ne présentaient aucune similitude avec d’autres échantillons et ne pouvaient pas encore être attribuées à des acteurs connus de la menace.

Événements d’infection

Dans le cas d’HermeticWiper, les chercheurs en sécurité informatique ont pu constater que les pirates avaient dû s’introduire dans le réseau plus tôt. Dans au moins un établissement, le malware a été distribué via des stratégies de groupe dans l’Active Directory. Dans d’autres cas, le logiciel malveillant aurait été distribué via un toolkit lmpacket basé sur python.

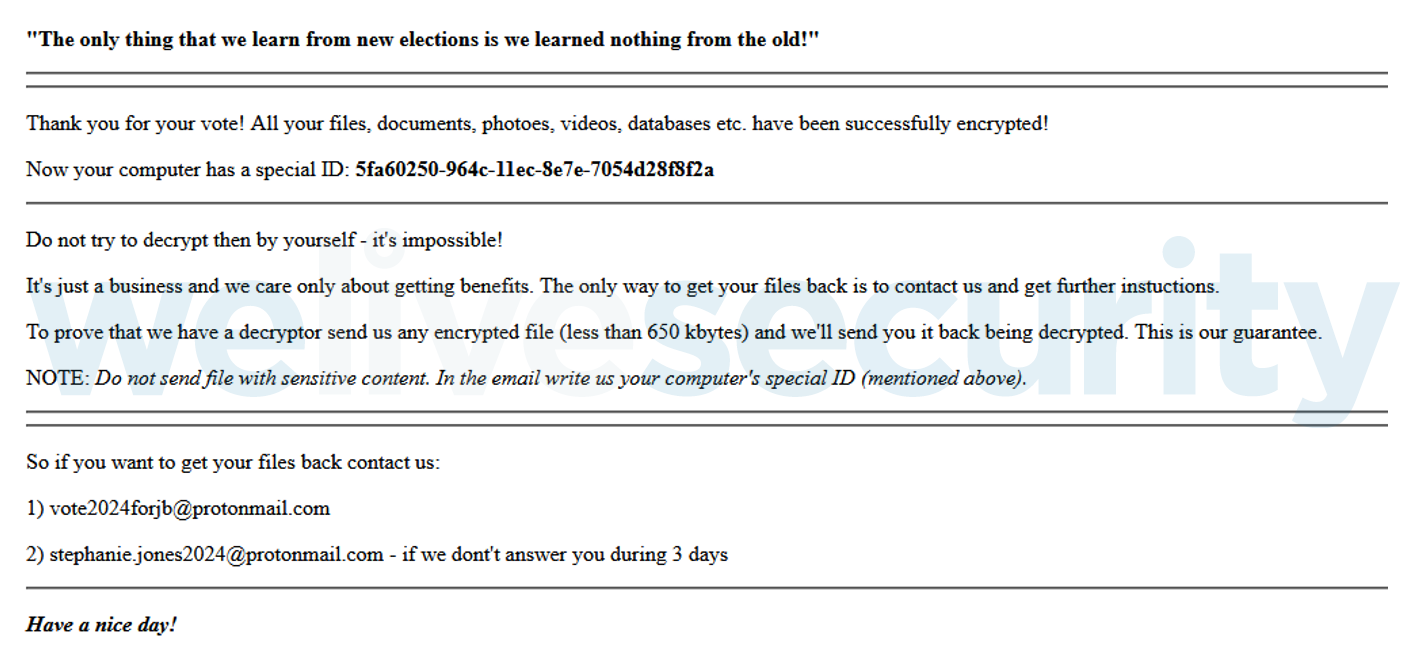

Le ver trouvé par Eset est HermeticWizard, qui a utilisé WMI et SMB pour propager le malware dans les réseaux compromis. HermeticRansom n’a été trouvé que très rarement, mais dans certains cas, il a également été distribué via la stratégie de groupe. Après le chiffrement des fichiers, ce malware affiche ensuite l’un des messages connus indiquant comment contacter les maîtres chanteurs ; une demande concrète de rançon n’y apparaît toutefois pas.

(Image : Eset / WeLiveSecurity-Blog)

Dans le cas d’IsaacWiper, le vecteur d’infection initial est encore inconnu. Sur certaines machines infectées, les analystes de virus ont toutefois trouvé le Remote Access Toolkit (RAT) RemCom, distribué en même temps qu’IsaacWiper. Le code n’aurait aucun point commun avec HermeticWiper. La date de compilation était le 19 octobre 2021, quelques mois avant HermeticWiper. De plus, IsaacWiper serait beaucoup moins sophistiqué.

Jusqu’à présent, les cyberattaques se sont limitées à l’Ukraine. Mais par la suite, les pays qui soutiennent l’Ukraine pourraient également être ciblés, prévient Eset.