Les attaquants ciblent actuellement Microsoft Exchange Server une fois de plus. Après des attaques réussies, ils placent des portes dérobées dans les systèmes, copient les internes des entreprises et cryptent les données avec le ransomware Conti. Des correctifs de sécurité sont disponibles depuis avril.

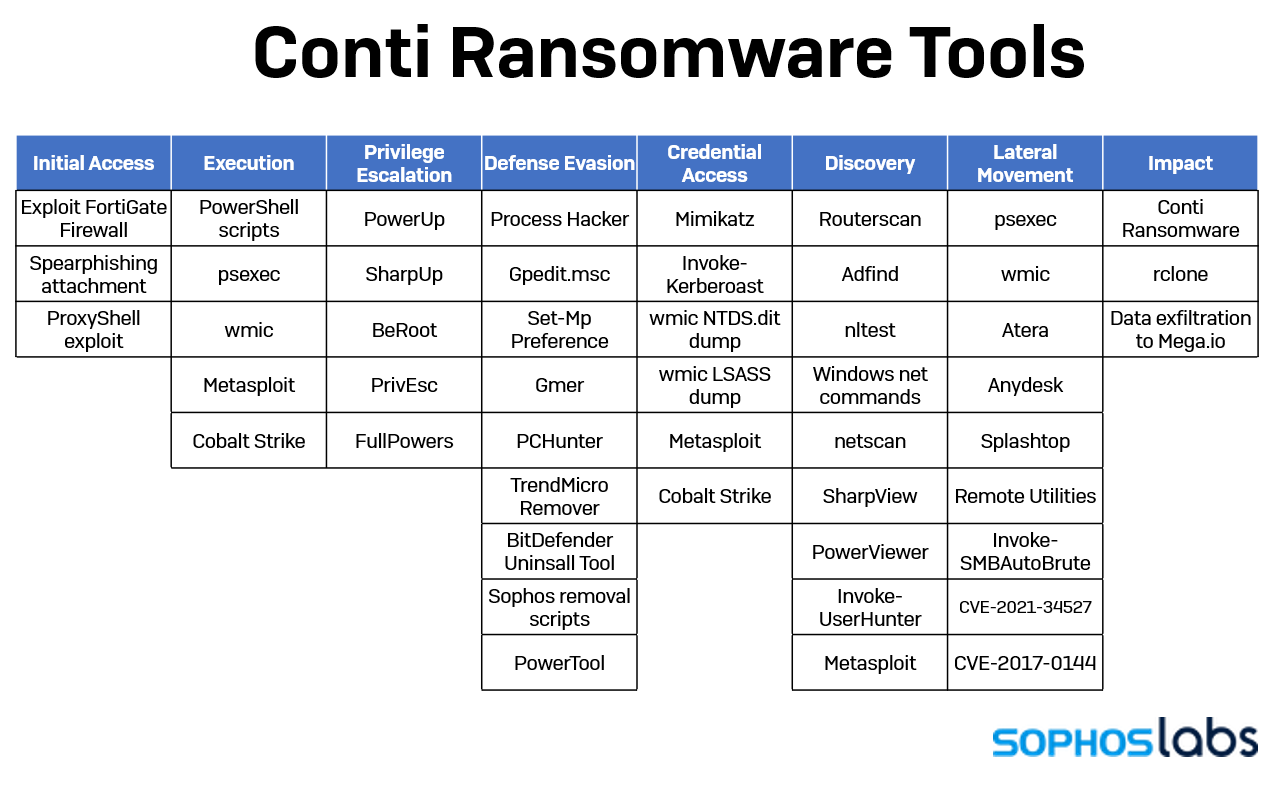

Dans un rapport, les chercheurs en sécurité de Sophos déclarent qu’ils ont observé des attaques dans lesquelles les attaquants ont pu se cacher après avoir exploité ce qui est connu sous le nom de « critique » (CVE-2021-34473, CVE-2021-34523, CVE-2021-31207) se propagent systématiquement dans les réseaux et installent du code malveillant. Si les attaquants combinent les vulnérabilités, ils peuvent attaquer les systèmes à distance, contourner l’authentification, obtenir des droits d’utilisateur accrus et exécuter leur propre code.

Les chercheurs précisent que les attaquants ont laissé sept portes dérobées dans le système pour un accès ultérieur en quelques jours. Ils ont également copié 1 téraoctet de données et laissé les chevaux de Troie de cryptage de Conti en liberté.

Pour les attaques, les attaquants ciblent la fonction vulnérable de découverte automatique. Typiquement, cela se produit avec des demandes comme celle-ci :

https://Exchange-server/autodiscover/[email protected]/mapi/nspi/?&Email=autodiscover/autodiscover.json%[email protected]

Sous /autodiscover/autodiscover.json, les administrateurs peuvent rechercher dans les fichiers journaux, par exemple, des adresses électroniques inconnues afin de détecter les tentatives d’attaque. Dans le cas présent, il s’agirait d’adresses avec @evil.corp.

(Image : Sophos )

Achetez maintenant !

Étant donné que l’installation des correctifs de sécurité disponibles depuis le mois d’avril équivaut à une mise à jour et que les courriers via Exchange Server n’arrivent ou ne sortent pas pendant cette période, certains administrateurs n’ont manifestement pas encore installé les mises à jour. Cela devrait se produire maintenant au plus tard. Le risque posé par ces vulnérabilités est très élevé et les attaquants exploitent activement les vulnérabilités de ProxyShell depuis environ un mois.

(des)