Citizen Labs a intercepté l’un des exploits zero-click utilisés par la NSO pour détourner les iPhones de militants des droits de l’homme et de journalistes, entre autres, via les messages iMessage. L’équipe de hackers stars de Google, Project Zero, a démonté l’exploit ; ce qu’ils ont mis à jour est tout simplement époustouflant.

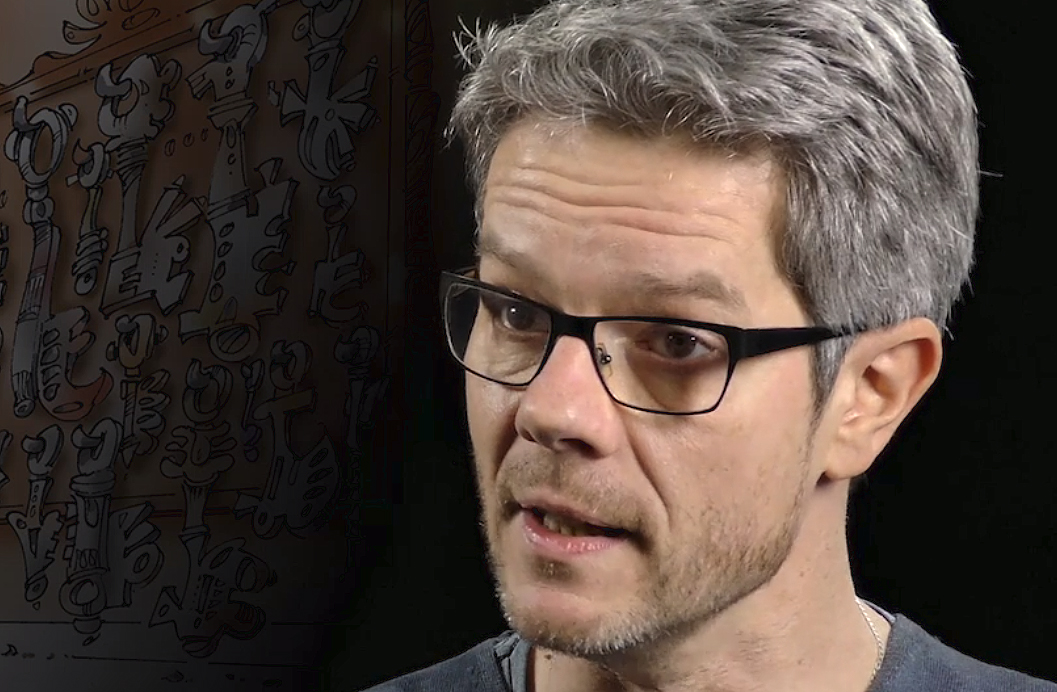

Un commentaire de Jürgen Schmidt

Jürgen Schmidt – aka ju – est rédacteur en chef de heise Security et Senior Fellow Security chez heise. Physicien de formation, il travaille depuis plus de 15 ans chez et s’intéresse également aux domaines des réseaux, de Linux et de l’open source.

Sommaire

Des logiciels de l’âge de pierre …

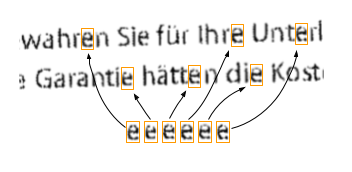

Le point de départ était un simple débordement d’entier dans un procédé de compression appelé JBIG2 datant de l’époque des fax. Un logiciel de l’âge de pierre, toujours actif, n’a pas vu qu’un entier de 32 bits atteignait à un moment donné sa valeur maximale et que si l’on continuait à l’incrémenter, il repartait de zéro. Jusqu’ici, ce n’est pas si spectaculaire – ce genre de chose arrive encore tout le temps et est aussi exploité de manière routinière. Malheureusement !

(Image : Project Zero)

Une zone de mémoire beaucoup trop petite est réservée en raison d’un nombre beaucoup trop petit. Et dans cette zone, on écrit plus de données qu’on ne peut en mettre. En d’autres termes, l’écriture se poursuit derrière la zone de mémoire réservée. Cela ressemble à un débordement de tampon classique sur le tas. Mais le véritable point fort est à venir. Car il manquait la possibilité d’exécuter son propre code de manière ciblée.

Pour ce faire, NSO a bricolé ce qu’on appelle une porte NAND en exploitant habilement les fonctions JBIG2. Il s’agit d’un opérateur logique dont l’interconnexion permet de reproduire toutes les autres opérations logiques comme OR, AND et ainsi de suite. Et c’est ainsi qu’ils ont construit un ordinateur virtuel. Dans la mémoire de l’iPhone attaqué, qui croyait simplement déballer une image comprimée. Un ordinateur virtuel à part entière, pour ensuite y faire exécuter le reste de l’exploit. C’est putain d’incroyable… (désolé pour le langage, mais le hacker s’est lâché).

… permet un exploit high-tech

C’est de la technique d’exploitation au niveau de Stuxnet : « L’un des exploits les plus sophistiqués sur le plan technique que nous ayons jamais vus », résume l’équipe autour de Ian Beer. Et Ian est l’un des meilleurs hackers et experts en rétro-ingénierie au monde, qui a déjà vu beaucoup de choses. Quelqu’un a fait preuve de génie pour permettre aux dictateurs et au BKA d’espionner d’autres personnes. Quelle honte …

Car pour qu’il n’y ait pas de malentendu : Au-delà de tout enthousiasme, je reste favorable à ce que les failles de sécurité soient comblées le plus rapidement possible. Les utiliser à la place pour s’introduire dans des appareils étrangers et espionner leurs propriétaires n’est pas seulement dangereux, mais répugnant et infâme. Des entreprises comme NSO, qui vendent ce genre de choses comme un service, ne sont pas des partenaires commerciaux acceptables.

Pegasus recherché pour Android

Deux autres points du rapport de Project Zero méritent d’être soulignés : Google sait que NSO vend également une technique de surveillance similaire à celle de Zero Click pour Android ; mais ils cherchent encore un échantillon. Deuxièmement, avec de telles offres sur le marché libre, les acteurs deviennent capables d’agir à un niveau que l’on n’aurait cru jusqu’ici qu’à une poignée d’États. Et NSO n’est que l’un des nombreux prestataires. Cela signifie que pratiquement n’importe qui, pourvu qu’il ait suffisamment d’argent, peut contourner toutes les mesures de sécurité, y compris celles des centrales électriques, des systèmes de gestion du trafic, des aéroports, etc. Nous vivons une époque dangereuse.

Le rapport de Project Zero est un peu pénible à lire, même pour les techies, mais si l’on aime les deep dives, c’est un vrai coup de cœur :

- Une plongée dans un exploit NSO zero-click iMessage : Exécution de code à distance