Le fournisseur d’équipements de réseau Cisco a identifié un total de trois vulnérabilités critiques en matière de sécurité dans son système de gestion de la sécurité. Suite de la politique ainsi que dans le logiciel des Terminaux de Réseau Optique (ONT) pour Commutateurs de la série Catalyst PON ont été fermés. Les vulnérabilités sont exploitables à distance sans authentification et pourraient, dans certaines conditions, être utilisées pour se connecter à la suite de politiques avec des privilèges d’administrateur ou se connecter avec des informations d’identification par défaut, exécuter des commandes non autorisées ou modifier les détails de la configuration des commutateurs Catalyst PON.

D’autres mises à jour disponibles corrigent les vulnérabilités de sécurité avec un classement « élevé » dans Commutateurs de la série Small Business et dans le Cisco Email Security Appliance (ESA) :

- Vulnérabilité des commutateurs Small Business Series en matière de lecture des informations d’identification de session

- Vulnérabilité par déni de service de l’appliance Email Security

En outre, un certain nombre de vulnérabilités « moyennes » de divers produits du fabricant ont été corrigées. Les détails peuvent être trouvés dans l’aperçu de tous les avis de sécurité actuels dans le Centre de sécurité de Cisco.

Sommaire

Les clés statiques SSH, une vulnérabilité critique

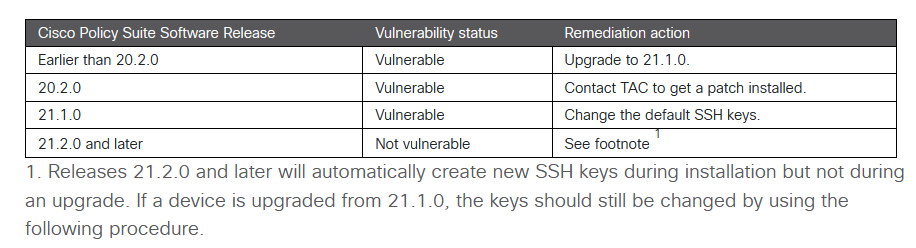

Les vulnérabilités identifiées à partir de l’enquête Suite de la politique La vulnérabilité CVE-2021-40119 (score CVSS 9.8 sur 10), qui a été supprimée par Cisco, est basée sur l’utilisation multiple de clés SSH identiques pour plusieurs installations/appareils. Si un attaquant réussit à obtenir la clé privée sur un appareil, il peut s’authentifier en tant qu’utilisateur avec des droits root sur d’autres systèmes, selon la description de Cisco. Selon la version utilisée, Cisco recommande d’installer des mises à jour, un correctif via Cisco Smart Net Total Care ou simplement de changer les clés par défaut par la suite. Le fabricant explique comment procéder dans l’avis :

- Vulnérabilité des clés SSH statiques de Cisco Policy Suite

(Image : Cisco)

Egalement critique : les déficiences de l’interface web

Les lacunes critiques du logiciel ONT pour Commutateurs de la série Catalyst PON affectent tous leur interface de gestion basée sur le web. Selon l’avis, les connexions non autorisées par des attaquants (CVE-2021-34795 avec le score CVSS le plus élevé possible de 10 sur 10) sont possibles si le protocole Telnet est activé ; cependant, il est inactif par défaut. L’option de connexion relativement simple est due aux informations d’identification de débogage stockées en permanence dans le logiciel.

Une deuxième vulnérabilité dans le logiciel ONT, qui n’a rien à voir avec Telnet, se voit également attribuer un score CVSS de 10 : En utilisant des requêtes spéciales à l’interface, des commandes arbitraires pourraient être exécutées à distance en tant qu’utilisateur root grâce à CVE-2021-40113. La troisième vulnérabilité (CVE-2021-40112, 8.6/ »High ») pourrait permettre aux attaquants de modifier les paramètres de configuration à l’aide de requêtes HTTPS modifiées.

Selon Cisco, les produits suivants sont potentiellement vulnérables en combinaison avec la version 1.1 du logiciel :

- Commutateur PON Catalyst CGP-ONT-1P

- Commutateur PON Catalyst CGP-ONT-4P

- Commutateur PON Catalyst CGP-ONT-4PV

- Commutateur PON Catalyst CGP-ONT-4PVC

- Commutateur PON Catalyst CGP-ONT-4TVCW

Les versions du logiciel ONT à partir de 1.1.1.14 pour le CGP-ONT-1P et à partir de 1.1.3.17 pour les autres interrupteurs mentionnés devraient éliminer le danger. De plus amples détails peuvent également être trouvés ici dans l’avis :

- Vulnérabilités des commutateurs ONT de la série Catalyst PON

Lire aussi