Près de 2 millions de dollars américains ont été dérobés par des inconnus aux utilisateurs de la plateforme cryptographique sud-coréenne Klayswap le 3 février. Au vu des vols réguliers de millions dans le monde de la « finance décentralisée » (DeFi), cela n’est guère remarquable. Mais ce coup d’éclat est particulier car il met en évidence des faiblesses fondamentales dans les fondements d’Internet.

Les vols traditionnels dans le monde DeFi sont généralement soit des travaux d’initiés, soit ils exploitent des erreurs dans les plates-formes encore jeunes. L’attaque Klayswap, en revanche, s’est attaquée à l’infrastructure sur laquelle reposent en principe tous les services Internet : le routage, les certificats et les bibliothèques open source. En fin de compte, les pirates ont remplacé un fichier JavaScript rechargé par une version troyenne qui redirigeait les transactions vers leur propre compte. Mais ce qui est passionnant, c’est la manière dont ils ont réussi à le faire.

Sommaire

Quand les routeurs mentent

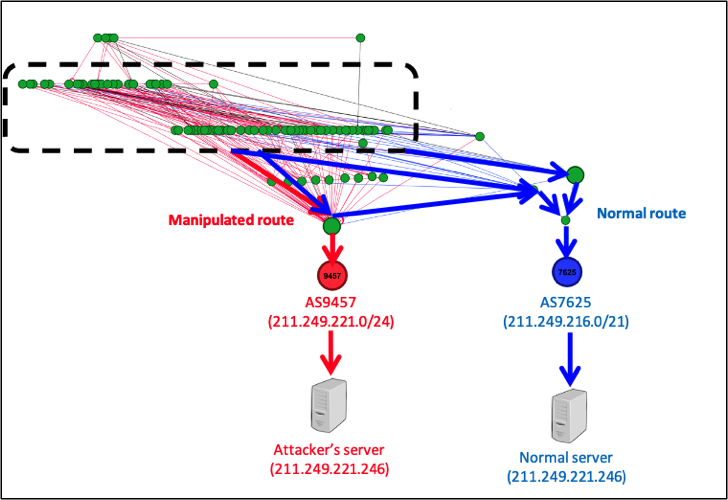

Dans un premier temps, ils ont utilisé le protocole de routage Internet BGP pour rediriger le trafic d’un serveur vers leur propre serveur. Grâce à BGP, les routeurs annoncent les réseaux qu’ils peuvent atteindre. Si j’envoie un paquet à un serveur en Corée du Sud, chaque routeur cherche en chemin dans ses propres tables BGP à qui il devrait le transmettre ensuite. La règle est la suivante : plus une entrée BGP est spécifique, plus sa priorité est élevée. L’idée est qu’un routeur qui couvre l’adresse IP correspondante dans le cadre d’un réseau de 256 points de terminaison seulement est probablement déjà plus proche de sa destination que celui qui l’atteint en même temps que des millions d’autres.

(Image : S2W)

Le problème, connu depuis des décennies, est le suivant : En principe, n’importe qui peut envoyer de telles annonces BGP ; il n’y a pas d’autorisation réelle. Les pirates ont donc une entrée BGP pour le réseau 211.249.221.0/24 qui contient l’adresse IP visée. 211.249.221.246 contenait. Ils ont ainsi gagné contre l’entrée plus générale 211.249.216.0/21 du propriétaire réel. Par la suite, les accès à developers.kakao.com se sont retrouvés sur le serveur des pirates.

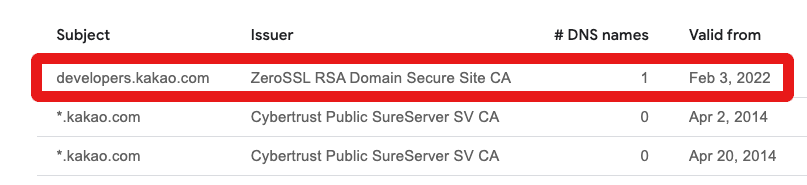

Un certificat falsifié

Immédiatement après, ils ont convaincu l’autorité de certification ZeroSSL qu’ils étaient les propriétaires légitimes de cette page web. Dans le cadre de la validation de domaine habituelle, il suffit pour cela de créer un fichier spécifié par l’AC sur le serveur. Ils ont ainsi obtenu un certificat pour https://developers.kakao.comqui a été accepté par tous les navigateurs.

Les véritables propriétaires de ce domaine exploitent KakaoTalk, un service de messagerie instantanée très répandu en Corée. La plate-forme cryptographique Klayswap l’utilise entre autres pour communiquer avec ses clients. Pour ce faire, elle intègre les bibliothèques open-source de KakaoTalk, que ses développeurs ont publiées sur https://developers.kakao.com sur le serveur qui vient d’être détourné.

Le cheval de Troie

Vous devinerez le reste par vous-même. Pour éviter toute attention indésirable, le serveur des agresseurs a bien sûr continué à livrer les fichiers originaux de KakaoTalk. A une exception près : en cas d’accès à

https://developers.kakao.com/sdk/js/kakao.min.js

les utilisateurs de Klayswap – et eux seuls – ont reçu une version troyenne de la bibliothèque JavaScript, qui contenait en outre quelques éléments indésirables.

(Image : S2W)

La bibliothèque de chevaux de Troie a notamment écrasé certaines fonctions de la plate-forme Klayswap. Pour ce faire, les escrocs se sont inspirés des originaux respectifs, qu’ils n’ont que légèrement modifiés. Ils ont ainsi transféré par exemple withdrawFromVault Les tokens sont directement transférés sur le portefeuille de l’attaquant.

Les retombées

Dans ce portefeuille, des actifs d’une valeur de 1,9 million de dollars américains ont été placés pendant les six heures et demie qu’a duré l’attaque, explique la société de sécurité sud-coréenne S2W, qui a analysé minutieusement l’attaque. Ils ont transféré les crypto-tokens volés sur la plateforme d’échange FixedFloat, où leur trace a ensuite été perdue.

Comme le confirme Klayswap, 325 portefeuilles au total ont été touchés par cette attaque. Klayswap indique toutefois vouloir dédommager leurs propriétaires. On pourrait ainsi classer l’affaire – si ce concept d’attaque ne pouvait pas être appliqué à de nombreux autres services Internet. Seule consolation : dans la pratique, ce n’est pas aussi simple et rapide que cela. Selon S2W, les pirates ont préparé ce coup pendant plus de sept mois.