Le fabricant de matériel de sécurité Yubico a terminé le développement de sa clé FIDO2 avec capteur d’empreintes digitales et propose la Yubikey Bio dans sa boutique – dans une variante avec connexion USB-C et une autre avec connexion USB-A. Les parties intéressées ont dû attendre plus longtemps pour la sortie du Yubikey Bio : En novembre 2019, l’entreprise a présenté le bâton lors de la conférence Ignite de Microsoft. En septembre 2020, le Yubikey 5C NFC avec interface NFC pour une utilisation sur les téléphones mobiles, par exemple, a été lancé.

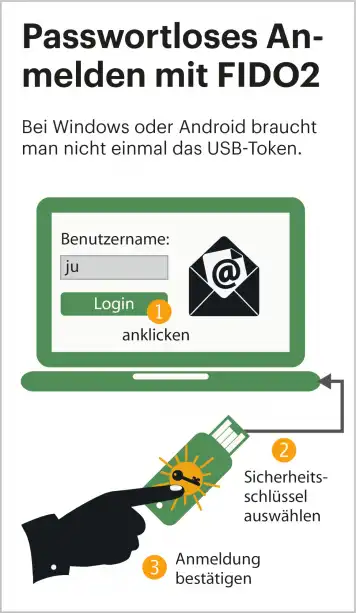

Le nouveau Yubikey Bio fonctionne comme un authentificateur FIDO2, qui peut être utilisé comme second facteur pour de nombreux services web et parfois aussi comme seul facteur, c’est-à-dire sans aucun mot de passe. Cependant, il ne déclenche la connexion FIDO2 que si vous saisissez le code PIN ou si vous placez votre doigt entraîné sur le capteur. La fonctionnalité du Yubikey Bio est présentée dans une vidéo de démonstration de Yubico qui date de presque deux ans.

Un dispositif similaire est disponible, par exemple, sous le nom de Goldengate auprès du fabricant eWBM. Dans l’ensemble, la prise en charge matérielle de FIDO2 est désormais très bonne : outre les nombreuses clés de différents fabricants (avec la NitroKey, il existe même une clé open-source), il est également possible d’utiliser le module de plateforme de confiance (TPM) intégré dans de nombreux ordinateurs portables, smartphones et tablettes comme authentifiant et de se passer de tout matériel supplémentaire. L’appareil final devient ainsi la clé de connexion. Cela fonctionne déjà avec Windows, macOS, iOS et Android. Sur les iPhone, macBook, ordinateurs portables Windows et téléphones mobiles Android équipés d’un capteur, l’accès à la fonction FIDO2 est sécurisé par l’empreinte digitale. Les questions les plus fréquemment posées sur FIDO2 et sur le support matériel et logiciel trouvent leur réponse dans une FAQ détaillée.

Démonstration de la Yubikey Bio de 2020

Sommaire

Pour les entreprises

Avec la Yubikey Bio et les autres bâtons noirs de la série Yubikey 5, Yubico vise principalement les clients d’entreprise qui recherchent une alternative à la solution purement basée sur les mots de passe. Jusqu’à présent, cependant, il y a un manque de services dans l’environnement de l’entreprise avec lesquels on peut utiliser FIDO2 (ou WebAuthn, comme la norme est appelée dans le navigateur). Avec les grands fournisseurs tels que Google, GitHub, Facebook ou Twitter, FIDO2 peut déjà être utilisé comme second facteur, mais avec les nombreuses applications utilisées dans l’entreprise, le simple login par mot de passe domine toujours.

Ce n’est pas un hasard si Yubico a dévoilé le bâton 2019 lors de l’événement Ignite enterprise customer de Microsoft. Depuis des années, Microsoft tente de rendre les connexions sans mot de passe plus attrayantes. Avec Microsoft.com et Azure Active Directory, vous pouvez également utiliser FIDO2 comme facteur unique. Les entreprises peuvent utiliser Azure Active Directory comme plateforme d’authentification unique pour d’autres services.

FIDO2 : La percée reste insaisissable jusqu’à présent

En dehors des cercles de fans inconditionnels de la sécurité informatique, FIDO2 en particulier et les seconds facteurs en général sont encore peu répandus. Bien que les problèmes de sécurité des mots de passe soient régulièrement mis en lumière sous la forme de fuites de bases de données de mots de passe et d’attaques de phishing, seule une minorité utilise des seconds facteurs. Malgré le bon support matériel, même FIDO2 ne résout pas tous les problèmes : les détracteurs de la norme se plaignent qu’il n’existe pas de bonne solution en cas de perte de l’authentificateur (qu’il s’agisse d’une clé ou d’un ordinateur portable avec TPM).

D’une part, il n’est pas prévu de sauvegarde de la clé privée de l’authentificateur, vous ne pouvez donc pas le cloner. Au contraire, vous devez toujours vous procurer plusieurs authentificateurs auprès des services et en déposer un en lieu sûr. En cas de perte, cependant, l’authentificateur doit alors être laborieusement supprimé de tous les services. En revanche, il est peu probable qu’un découvreur puisse prendre le contrôle des comptes tant qu’un verrouillage par code PIN ou par empreinte digitale est activé. Au plus tard après huit tentatives infructueuses, l’accès est bloqué du côté matériel, de sorte qu’il ne peut être que réinitialisé et réenregistré.